![]() STARTSEITE --> KURS INFORMATIONSVERARBEITUNG --> MODUL C: IT-SICHERHEIT --> LEKTION

2: BENUTZERVERWALTUNG

STARTSEITE --> KURS INFORMATIONSVERARBEITUNG --> MODUL C: IT-SICHERHEIT --> LEKTION

2: BENUTZERVERWALTUNG

Wann immer Sie sich an einem Computer, auf einer Webseite oder in einer Geschäftsanwendung bewegen, müssen Sie sich anmelden. Dazu haben Sie entweder von einem Systemverwalter Zugangsdaten

erhalten oder sich selbst registriert. Oft kann man bei der Registrierung unzählige Informationen hinterlegen. Nicht alle diese Informationen werden tatsächlich für den Zweck benötigt, aber

Menschen sammeln eben gerne. Wenn Ihnen wichtig ist, dass Sie nicht zu viel preisgeben, achten Sie darauf, welche Informationen Pflichtfelder sind. Oft sind diese mit einem Sternchen

gekennzeichnet.

Was aber steht technisch hinter Ihren Anmeldedaten? Zunächst einmal ein Benutzerkonto, dass alle Ihre Daten (Name, Vorname, Adressen, Telefonnummer etc.) enthält. Das Benutzerkonto

symbolisiert denmach Sie. Man spricht daher auch von Benutzer-Identität bzw. dem Identity-Management. Wenn Sie sich anmelden "authentifizieren" sich also. Es hört sich merkwürdig an, aber Sie stellen klar, dass Sie auch wirklich Sie sind. Die

Authentifizierung kann per Benutzername und Kennwort, per biometrischem Merkmal oder per Zertifikat (siehe Lektion 3) erfolgen. Kommt mehr als eine dieser Möglichkeiten zum Einsatz, spricht man

von einer "Multifaktor-Authentifizieurng".

Benutzerkonten können Mitglied in einer Benutzergruppe sein. Meistens sind Benutzergruppen mit Berechtigungen verknüpft, sodass Ihnen die Mitgliedschaft in einer Gruppe den Zugriff auf

etwas gewährt oder verweigert. Man spricht dann von der Autorisation, die nicht mit der Authentifizierung zu verwechseln ist. Das dritte, was ihr Abbild abrundet, ist das so genannte

Benutzerprofil. Im Benutzerprofil werden all Ihre Einstellungen und Vorlieben gespeichert, die Sie im Lauf der Zeit einstellen. In Windows ist dies zum Beispiel Ihr Hintergrundbild,

Ihre Favoriten, das Format für Datum, Uhrzeit und Währung etc. Wie kommen Sie nun also unter Windows zu einem Benutzerkonto?

Windows kennt drei Arten von Benutzerkonten:

Wenn Sie einen Rechner daheim betreiben, kennen Sie mit hoher Wahrscheinlichkeit schon die Einstellung "Konten" oder bei älteren Windows-Versionen die Systemsteuerungsoption

"Benutzerkonten". Hier können Sie lokale Benutzerkonten erstellen, Kennwörter erstmalig setzen, ein Anmeldebild setzen und wählen, ob das Benutzerkonto Mitglied in der Benutzergruppe

der lokalen Benutzer oder der lokalen Administratoren sein soll. Mehr können Sie dort normalerweise nicht tun. Von daher vergessen wir diesen Punkt ganz schnell wieder.

Wenn Sie einen Rechner daheim betreiben, kennen Sie mit hoher Wahrscheinlichkeit schon die Einstellung "Konten" oder bei älteren Windows-Versionen die Systemsteuerungsoption

"Benutzerkonten". Hier können Sie lokale Benutzerkonten erstellen, Kennwörter erstmalig setzen, ein Anmeldebild setzen und wählen, ob das Benutzerkonto Mitglied in der Benutzergruppe

der lokalen Benutzer oder der lokalen Administratoren sein soll. Mehr können Sie dort normalerweise nicht tun. Von daher vergessen wir diesen Punkt ganz schnell wieder.

Sofern Sie mit einem lokalen Konto arbeiten, finden Sie in der "Computerverwaltung" deutlich mehr Einstellungsmöglichkeiten zu dem Benutzerkonto. Um dorthin zu gelangen klicken Sie

mit der rechten Maustaste auf "Computer" und wählen Sie "Computerverwaltung". Dort finden Sie "Lokale Benutzer und Gruppen". Unter „Benutzer“ lassen

sich Benutzerkonten anlegen und bearbeiten, unter „Gruppen“ lassen sich Gruppen anlegen und ebenfalls bearbeiten. Das werden wir aber später noch genauer besprechen.

Im ersten der drei Reiter können Sie zunächst einen vollständigen Namen zum Benutzernamen hinterlegen und dem Konto eine Beschreibung hinzufügen. Außerdem können Sie im unteren Bereich

bestimmen, ob das Konto gesperrt oder deaktiviert sein soll.

Es lassen sich auch einige Kennwortregeln ein- oder ausschalten. So können Sie zum Beispiel festlegen, ob der Benutzer das Kennwort ändern muss, wenn er sich das nächste Mal anmeldet oder ob

er es überhaupt ändern kann oder ob das Kennwort nach einer bestimmten Frist abläuft.

Im zweiten der beiden Reiter "Mitgliedschaft" können Sie bestimmen, welchen Gruppen das Konto angehören soll. Ein Benutzer kann mehreren Gruppen angehören um die Privilegien all

dieser Gruppen zu erhalten.

Der letzte Reiter "Profil" kann dazu benutzt werden das Benutzerprofil, das ja standardmäßig unter Dokumente und Einstellungen liegt, an einen anderen Ort zu verschieben und dem

Benutzer optional die Ablage für ein Startskript mitzugeben, das bei jeder Anmeldung des Benutzers ausgeführt werden soll.

Im unteren Bereich des dritten Reiters gibt es zusätzlich noch den Bereich "Basisordner", der es ermöglicht, den Basisordner des Profils auf einen anderen Rechner zu verschieben, zum

Beispiel auf einen Dateiserver, und direkt beim Start eine Verbindung damit herzustellen um einen Zugriff sofort zu ermöglichen.

Wird es einmal nötig, das Kennwort für ein Benutzerkonto zurückzusetzen, gibt es dazu zwei Wege. Erstens können Sie im Snap-In "Lokale Benutzer und Gruppen" unter

"Benutzer" das Benutzerkonto mit dem vergessenen Kennwort auswählen und mit einem Rechtsklick "Kennwort zurücksetzen..." wählen.

Wird es einmal nötig, das Kennwort für ein Benutzerkonto zurückzusetzen, gibt es dazu zwei Wege. Erstens können Sie im Snap-In "Lokale Benutzer und Gruppen" unter

"Benutzer" das Benutzerkonto mit dem vergessenen Kennwort auswählen und mit einem Rechtsklick "Kennwort zurücksetzen..." wählen.

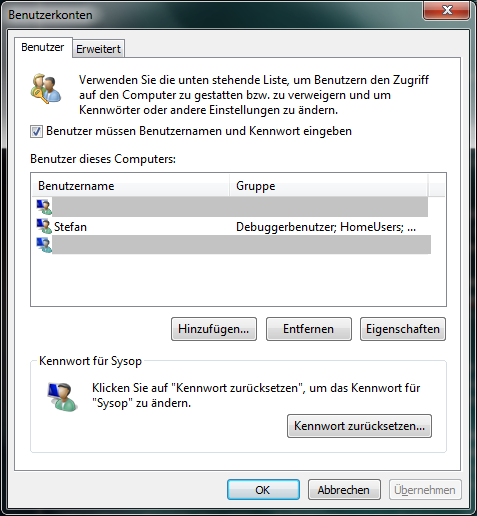

Der zweite Weg steht Nutzen aller Windowsversionen offen. Drücken Sie die Windowstaste und die Taste "R"

gleichzeitig. Es öffnet sich der Dialog "Ausführen..." Dort geben Sie ein „control userpasswords2 “. Das rechts

gezeigte Dialogfeld erscheint.

Sie können nun das entsprechende Konto auswählen und im unteren Bereich „Kennwort zurücksetzen“ wählen.

Der zweite Reiter „Erweitert“ führt Sie zu einigen Zusatzfunktionen (unter anderem zum Erzwingen des Strg+Alt+Entf-Drückens für die Anmeldung) und wieder zurück zum Snap-In

„Lokale Benutzer und Gruppen“, das vorher oben schon erwähnt wurde.

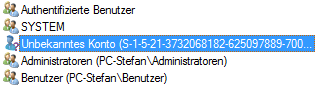

Jedes Benutzerkonto hatübrigens zwar einen Benutzernamen wie Administrator oder Paul, aber im System wird hinter jedem dieser Namen ein komplexer Schlüssel abgelegt, der sichtbar wird, wenn

ein Benutzerkonto gelöscht wird, aber dazu noch Dateien bestehen, bei denen das Benutzerkonto Eigentümer war. Dieser Schlüssel heißt "SID".

Dieser Sicherheitsmechanismus kann Sie übrigens selbst treffen, wenn Sie persönliche Daten auf einer zweiten Festplatte speichern und irgendwann ihr Windows neu installieren. Das neue Windows

kann dann nicht auf die alten Daten zugreifen, selbst wenn das Benutzerkonto gleich heißt, der Schlüssel ist doch ein anderer! In solch einem Fall können Sie entweder vorher „Jeder“

als Berechtigung eintragen oder den Besitz des Objektesübernehmen.

Dieser Sicherheitsmechanismus kann Sie übrigens selbst treffen, wenn Sie persönliche Daten auf einer zweiten Festplatte speichern und irgendwann ihr Windows neu installieren. Das neue Windows

kann dann nicht auf die alten Daten zugreifen, selbst wenn das Benutzerkonto gleich heißt, der Schlüssel ist doch ein anderer! In solch einem Fall können Sie entweder vorher „Jeder“

als Berechtigung eintragen oder den Besitz des Objektesübernehmen.

Das Benutzerprofil ist ein Ordner, in dem ein Teil der

Systemregistrierung (nämlich der des gegenwärtigen Benutzerkontos HKEY_CURRENT_USER) und eine Vielzahl an Dateien gespeichert sind, die oft Einstellungen beinhalten, die der Benutzer getroffen

hat.

Das Benutzerprofil ist ein Ordner, in dem ein Teil der

Systemregistrierung (nämlich der des gegenwärtigen Benutzerkontos HKEY_CURRENT_USER) und eine Vielzahl an Dateien gespeichert sind, die oft Einstellungen beinhalten, die der Benutzer getroffen

hat.

So wird zum Beispiel das aktuelle Hintergrundbild, ausschließlich für den Benutzer gespeicherte Themes und Minianwendungen, Caches von Browsern, Temporäre Dateien vom CD-Brennen aber auch

andere Einstellungen dort abgelegt.

In jedem Fall liegt das komplette Profil unter C:\Benutzer\Userid\ (eigentlich C:\Users\Userid) im versteckten Ordner "AppData".

In Unternehmensnetzwerken wird das Profil auf einen Server repliziert, damit Sie Ihre Einstellungen auch an anderen Rechnern wiederfinden. Es gibt jedoch eine Besonderheit: Das Benutzerprofil

besteht aus zwei Teilen, dem lokalen und dem Roaming-Teil. Der lokale Teil enthält die Einstellungen, die sich konkret auf einen Computer beziehen und die eventuell Schaden anrichten würden, wenn

Sie mit Ihrem Profil Einstellungen auf einen anderen Rechner bringen würden. Dieser Teil befindet sich in den Unterordnern Local und Local Low des Ordners AppData.

Alle anderen Teile des Profils, insbesondere der Teil im Ordner "Roaming", werden bei servergespeicherten Profilen zum Server zurückgeschrieben.

Wo genau das servergespeicherte Profil liegt können Sie in den Eigenschaften zum Benutzerkonto (siehe oben) auf der Profil-Registerkarte festlegen. Dort geben Sie einfach einen UNC-Pfad zum

Speicherort an.

Im Snap-In "Lokale Benutzer und Gruppen" wollen wir uns nun den Benutzergruppen zuwenden. Deren Verwaltung ähnelt sehr der Verwaltung der Benutzerkonten, sodass ich hier nicht auf jedes

Detail eingehen werde.

Im Snap-In "Lokale Benutzer und Gruppen" wollen wir uns nun den Benutzergruppen zuwenden. Deren Verwaltung ähnelt sehr der Verwaltung der Benutzerkonten, sodass ich hier nicht auf jedes

Detail eingehen werde.

Sie kennen schon die Kontotypen "Computeradministrator" oder "Standardbenutzer". Die eben erwähnte Unterteilung in zwei bekannte Benutzerkontotypen mag für den Privatgebrauch

ausreichend sein. In einem Unternehmen reicht dies nicht, weil über die Benutzergruppen viel feiner Berechtigungen zum Zugriff auf einzelne Ordner und Dateien eingerichtet werden können.

Wie beschrieben handelt es sich dabei um Benutzergruppen, die man einem Benutzerkonto zuweisen kann. Außerdem wissen Sie schon, dass Gruppen über die Berechtigungen eines Benutzerkontos

mitentscheiden, wenn eine Berechtigung nicht einem Benutzerkonto direkt, sondern der Gruppe zugewiesen worden ist.

Sie werden feststellen, dass es noch weitere vordefinierte Gruppen, als die beiden bekannten Gruppen (Standardnutzer und Administratoren), in die Benutzer aufgenommen werden können

(Hauptbenutzer, Sicherungs-Operatoren...). Diese haben feiner abgestimmte Berechtigungen.

Nichts desto trotz können Sie auch eigene Gruppen anlegen, wenn Sie dies für sinnvoll halten. Um eine neue Gruppe anzulegen, wählen Sie zunächst den Eintrag „Gruppen“ auf der

rechten Seite und dann im Kontextmenü den Eintrag „Neue Gruppe…“

Sie können nun den Gruppenname und eine Beschreibung vorgeben und außerdem schon hier bestehende Benutzerkonten in die Gruppe aufnehmen. Legen Sie doch einmal die Gruppe „Kurstest“

an und nehmen Sie das Benutzerkonto „Gast“ darin auf. Ihr Bild sollte danach so aussehen wie hier gezeigt.

Berechtigungen können dann für einzelne Benutzerkonten, aber auch für ganze Benutzergruppen vorgegeben werden, die auf dem Computer definiert sind. Eine Berechtigung, die einer Benutzergruppe

eingerichtet wird, gilt erstmal für alle Benutzer in dieser Gruppe. Es ist also wichtig vorher darüber nachzudenken, welche Benutzergruppen es geben soll und welche Benutzer diesen Gruppen

zugehörig sein sollen.

|

Das AD ist eine der komplexesten Strukturen der Windowswelt. Ich werde hier nur zur Vervollständigung des Gesamtbildes einige Themen anreißen. Microsoft bietet eine große Auswahl an Kursen zur tiefen Einarbeitung, die ich hier nicht ersetzen kann und will.

In Unternehmensnetzwerken gibt es kaum einen Sinn lokale Benutzerkonten und -gruppen anzulegen, die nur auf einem Rechner bekannt sind. Kernstück der Benutzerpflege in AD ist einmal der

Verzeichnisdienst, in den alle Benutzer, Computer und Ressourcen (Netzlaufwerke, Netzwerkdrucker etc.) eingetragen werden. Grundsätzlich unterschiedet sich die Vorgehensweise nicht von der

oben Beschriebenen - weder für Gruppen noch für Konten. Einziger Unterschied: Sie müssen die Objekte (so nennt man Benutzerkonten, Benutzergruppen, Computer etc.) dort nicht in den

vorgefertigten Ordner Ihrer Domains anlegen. Zwar gibt es die dort auch, aber Sie können eigene Ordner, so genannte Organisationseinheiten (organizational units, OUs) selbst anlegen. Das gibt

Ihnen zunächst einmal die Möglichkeit die Konten und Gruppen zu ordnen, zum Beispiel nach Fachabteilung etc.

Reicht Ihnen das auch nicht, können Sie sogar Subdomains erstellen. Wenn Ihr Unternehmen also docenture heißt und Sie die Domain docenture.com besitzen, können Sie zum Beispiel für jeden

Standort eine Subdomain erstellen. Zum Beispiel tokio.docenture.com , dortmund.docenture.com oder washington.docenture.com . Innerhalb der Domäne können Sie dann später beliebig berechtigen,

damit die Mitarbeiter jedes Standortes überall angemeldet werden können oder halt nur dort wo sie auch eingesetzt sind.

Fusionieren zwei Unternehmen mit bislang getrennten Domains, so kann man diese relativ problemlos in einem Active Directory zusammen fassen und zwischen den Domains Vertrauensstellungen, die

sogenannten Trusts, einrichten. Dadurch ist es nicht nötig, alle Benutzer des zu integrierenden Unternehmens sofort mit neuen Benutzerkonten zu versorgen. Auch hier kann man nachher sehr

granular festlegen, wer sich wann wo anmelden darf. Mehre Domains in einem Active Directory nennt man Gesamtstruktur (im englischen Original "Forest").

Die eigentlichen Objekte im AD sind denen der lokalen Installation sehrähnlich, nur dass sie deutlich mehr Fehler zum Füllen haben als ihre lokalen Pendants. Sie können einen kompletten Satz

von Kontaktdaten (Büro, Standort, Telefonnummer, Website etc.) und viele professionelle Infos wie Personalnummer etc. hinterlegen. Richtig wichtig ist auch, dass Sie dort hinterlegen können

wann ein Benutzerkonto sich anmelden darf, (also zum Beispiel nur während der Geschäftszeiten) und an welchen Computern sich das Konto anmelden darf. Damit können Sie ein erhebliches Maß

an Sicherheit herstellen. Für Computerkonten ist hier übrigens vor allem auch der Standort äußerst interessant.

Der Verzeichnisdienst ist zudem mit LDAP-Mitteln abfragbar und kann daher für Auswertung herangezogen werden. In die AD-Verwaltung gelangen Sie über den Befehl dsa.msc

Alle Rechner mit einem der Business-Betriebssysteme Microsofts und alle Server kennen Gruppenrichtlinien. Die lokale Variante kann mit dem Kommando gpedit.msc aufgerufen und verändert

werden. Letztendlich handelt es sich dabei um eine Luxusvariante des Registrierungseditors. Alle Einstellungen sind erklärt und teilweise auch durch Validierungen abgefangen. In Unternehmen

kann es jedoch gewünscht sein, einige der Einstellungen global vorzugeben, damit zum Beispiel niemand durch einen anderen Proxyserver ins Internet gelangt, als durch den Firmeneigenen oder dass

Kennworte bestimmte Mindestanforderungen erfüllen müssen. Es gibt unzählige Einstellungen. Diese können zentral über das Active Directory als Gruppenrichtlinien (group policy, GPO) zentral

definiert werden. Rufen Sie dazu den Befehl gpmc.msc auf.

Standardmäßig gibt es eine vorbereitete Richtlinie, die Default Domain Policy. Sie zu füllen kommt nur in kleinsten Unternehmen in Betracht. Schon Unternehmen mit 20 Mitarbeitern und einem

Server sollten sich genau überlegen, ob sie nicht lieber zwei benutzerdefinierte Richtlinien für die Benutzer und den Server anlegen wollen, damit dort jeweils andere Einstellungen gelten (zum

Beispiel Internetsperre für den Server). Jede fertig gestellte Gruppenrichtlinie kann dann mit einer Organisationseinheit verknüpft werden. Alle Objekte in der OU bekommen nun die Vorgaben aus

der GPO mit. An ihrem eigenen Rechner können Sie dann selbst mit Administratorrechten nur noch die Einstellungen pflegen, die nicht von der Gruppenrichtlinie zentral gesetzt werden (also auf

"Nicht Konfiguriert" stehen).

Will man das übersteuern noch ermöglichen, muss man in der GPO im Verzeichnisbaum "Einstellungen" (im Original "Group Policy Preferences") die entsprechende Einstellungen

vornehmen. In den GPP sind jedoch auch weitere Dinge wie das Kopieren von Objekten, setzen von Registrierungsschlüsseln, Zuweisen von Druckern usw. möglich.

Wenn Sie mit einer Organisationseinheit mehr als eine Richtlinie verknüpfen wollen, müssen Sie dann übrigens auch noch die Verarbeitungsreihenfolge festlegen. Zuletzt verarbeitete Richtlinien

überschreiben vorher gemachte Einstellungen nämlich wieder.

Sie können nun also Benutzergruppen und Benutzerkonten anlegen und Gruppenrichtlinien bearbeiten anlegen. Außerdem wissen Sie, wie man Benutzerkonten in eine Gruppe aufnimmt und wie man ein Kennwort zurücksetzt. Das waren nun alles Vorarbeiten, jetzt geht es los. Richten wir Berechtigungen ein.

|

zurück zu Lektion 1 "Grundsätzliche Gedanken zur Sicherheit..." |

| Letzte Aktualisierung 10.04.2025 | |

| © by Stefan Klebs (2004-2025) (für den Kurs 2002-2025) |