![]() STARTSEITE -->

KURS INFORMATIONSVERARBEITUNG --> MODUL C: IT-SICHERHEIT --> LEKTION 1:

GRUNDSÄTZLICHE ÜBERLEGUNGEN ZUR SICHERHEIT VON COMPUTERSYSTEMEN

STARTSEITE -->

KURS INFORMATIONSVERARBEITUNG --> MODUL C: IT-SICHERHEIT --> LEKTION 1:

GRUNDSÄTZLICHE ÜBERLEGUNGEN ZUR SICHERHEIT VON COMPUTERSYSTEMEN

Bereits in der Kapitelübersicht zu diesem Modul habe ich versucht anzudeuten, dass es die absolute Sicherheit nicht gibt. Sie müssen also versuchen die Gratwanderung zwischen ausreichender Absicherung und Administrierbarkeit, zwischen Aufwand und Schadenspotenzial zu schaffen. Sie kommen also nicht umhin, aus Ihrem Risikomanagement heraus eine Bedrohungsanalyse und ein IT-Sicherheitskonzept zu erstellen und umzusetzen. Die technische Absicherung können Sie unter Zuhilfenahme des →BSI-Grundschutzes angehen. Die Methodik hat mittlerweile die alten Grundschutzkataloge abgelöst, die sich stark nach Technologieschichten richteten und die Bausteine übergreifende Aspekte, Infrastruktur, IT-Systeme, Netze und Anwendungen enthielten.

Dazu gibt es fünf Gefährdungskataloge, die die Gefährdungen quasi in Kategorien einteilen und entsprechende Maßnahmenkataloge. Insgesamt steht eine vierstellige Zahl von Maßnahmen zur

Verfügung. Alle Maßnahmen gleichzeitig anzugehen ist allein schon aufgrund dieser Anzahl zum Scheitern verurteilt. Welche Maßnahmen Sie also zuerst und welche überhaupt umsetzen, ist somit eine

Frage Ihrer Priorisierung. Wie so häufig, wenn es um IT-Sicherheit geht, wird man Sie seitens der Mitarbeiter nicht unbedingt mit offenen Armen empfangen, denn Sicherheit ist oft unbequem,

verursacht zusätzliche Aufwände oder verlangsmt Prozesse. Das Umsetzen ist daher erfahrungsgemäß der deutlich schwierigere Teil der Aufgabe. Theoretisch kann das zwar jederzeit auch ein interner

Mitarbeiter fachlich leisten, jedoch ist es wie oft beschrieben: Der Prophet gilt im eigenen Land nichts. Unternehmen können diesem Problem effektiv nur auf eine Weise

begegnen: Das Konzept sollte extern erstellt und umgesetzt werden und die Leitung muss das Durchsetzen erzwingen. Der erfolgreiche Abschluss kann dann durch eine Zertifizierung bestätigt werden.

Der Erfolg von Maßnahmen lässt sich später übrigens technisch mit sogenannten Penetrationstests prüfen. Es gibt eine ganze Reihe von Dienstleistern, die in Ihrem Auftrag versuchen, Ihr Netzwerk

und Ihre Systeme zu kapern und dabei möglichst unentdeckt zu bleiben. Sicherheit bedeutet jedoch nicht nur Schutzmaßnahmen zu ergreifen, sondern auch im Fall der Fälle, Daten wiederherstellen zu

können und bei einem Unglücksfall wie einem Gebäudebrand nicht wochenlang außer Betrieb zu sein.

IT-Sicherheit ist aber deutlich mehr als die Summe technischer Sicherheitswerkzeuge. Natürlich benötigen Sie eine Virenschutzlösung und eine gut konfigurierte Firewall, so wie sie es von

daheim schon kennen. Zu einer Unternehmenslösung gehört aber auch eine Intrusion-Detection-Lösung, also ein Programm zum Erkennen von Angriffen und Manipulationen in Computernetzen, ein

Berechtigungskonzept für Datei, Drucker- und Programmzugriffe und ein Programm, das Manipulationen durch Mitarbeiter erkennen kann. Angriffe von Innen sind durchaus nicht ungewöhnlich und auch

die althergebrachten Maßnahmen wie ein Vieraugenprinzip oder Freigabegrenzen für Auszahlungen sind nicht sicher, weil ein Vieraugenprinzip nur funktioniert, wenn einer der Mitarbeiter

vertrauenswürdig ist. Freigabegrenzen können sinnvoll sein, wenn Mitarbeiter eigenverantwortlich Regelbeträge (zum Beispiel die Gebäudemiete) anweisen sollen. Dadurch wird im Veruntreuungsfall

zumindest eine Schadensbegrenzung erreicht. Aber auch hier gibt es Programme, die Unregelmäßigkeiten innerhalb der Freigabegrenze erkennen können. Diese Lösungen

würden zum Beispiel erkennen, wenn ein Mitarbeiter ständig am Monatsletzen den Restbetrag seiner Freigabegrenze anweisen würde oder immer kurz unter der Grenze für Einzeltransaktionen bliebe.

IT-Sicherheit ist allerdings auch eine Frage der Mitarbeiter selbst. Es muss ein Bewusstsein dafür geschaffen werden, dass E-Mailanhänge von unbekannten Absendern häufig Schadsoftware enthalten,

Anwender sollten wissen, dass Sie nicht auf jeden Link klicken dürfen und sie sollten grundsätzlich um die Sicherheitsmechanismen wissen und die Angriffsszenarien auf Unternehmen kennen. Diese

Bewusstseinsbildung (englisch: awareness) kann natürlich über klassische Schulungen vermittelt werden. Grundsätzlich sollte dabei aber der gehobene Zeigefinger nicht

vorkommen, es gibt auch subtilere Wege, das Bewusstsein zu vermitteln.

Wie bekommen wir nur unser Gebäude gesichert? Was ist zu beachten und wie stellt man es an? Sicher ist hier nur: Während es einige Sicherheitsmaßnahmen sozusagen durch reines Nachdenken zum "Nulltarif" gibt, ist das in aller Regel bei der Gebäudesicherheit nicht der Fall. Sprich hier muss fast immer ein großer Betrag investiert werden, um ein Rechenzentrumsgebäude sicher zu machen. Oft ist der Anstoß aber mit einer kleinen Investition getan und damit schon ein großer Beitrag zur Sicherheit geleistet.

Eigentlich selbstverständlich: Der Zugang zu Servern soll auf die Mitarbeiter beschränkt werden, die die Maschinen vernetzen und administrieren und daher Zugang dazu benötigen. Außerdem kann es erforderlich sein, dass ein Elektriker, Klimatechniker oder eine Reinigungskraft temporär Zugang benötigt. Je nach Unternehmensrichtlinie werden diese Arbeiten dann beaufsichtigt oder die entsprechenden Kräfte erhalten eine eigene Zugangsberechtigung. Hier müssen Sie in ihrem Zugangskonzept abwägen und festlegen wie Sie das handhaben wollen. Das Extrem ist die vollständige Abschottung des Rechenzentrums selbst für Ihre Administratoren (Closed-Shop-Betrieb), die dann nur im Fehlerfall überwachten Zugang zum Rechenzentrum. Je nach Budget können Sie dann noch festlegen, ob sie ein klassisches Schließsystem mit normalen Schlüsseln verwenden wollen oder ob Sie doch lieber ein Magnetkartensystem mit PIN-Code benutzen wollen. Der Nachteil am klassischen Schlüssel ist, dass immer gleich die ganze Schließanlage getauscht werden muss, wenn ein Schlüssel verloren gegangen ist und das Sie nicht mit Sicherheit verhindern können, dass ein Nachschlüssel gemacht wird. Die vermeintlich billigere Lösung kann sich also, als die Teurere und Unsichere entpuppen. Der Vorteil an Kartensystemen ist, dass Sie schnell und sehr kostengünstig auf eine verlorene Zugangskarte reagieren können und jederzeit sehen können wer aktuell Zugang hat. Neben dem Zugang zu Rechenzentrum müssen Sie sich auch überlegen, wie Sie den Zugang zu Ihren unternehmenskritischen Daten in den Büros und Aktenräumen sichern können. Nun, dazu müssen Sie natürlich auch erst einmal Ihre unternehmenskritische Daten identifizieren und gleich danach die anderen Daten, die Sie schützen müssen, weil Gesetze, wie das Bundesdatenschutzgesetz Sie dazu verpflichten. Am besten ist es wohl, Sie sensibilisieren ihre Mitarbeiter und - sofern vorhanden - die Pforte alle Besucher niemals unbeaufsichtigt zu lassen.

Je nach geografischer Lage sind unterschiedliche Vorbereitung auf Katastrophenfälle erforderlich. Welche das sind, hängt immer sehr stark von der Situation vor Ort ab. Wichtig ist in jedem

Fall eine Löschanalage, die im Fall eines Brandes die Rechner weitestgehend schont und die Retter nicht der Gefahr von Stromschlägen durch die Geräteverkabelung aussetzt. Das kann zum Beispiel

eine Gaslöschanlage mit eintsprechender Gasabsauganlage sein.

Die Beste Vorbereitung auf Naturgewalten ist jedoch eine sorgfältige Standortwahl für das Rechenzentrum. Das ist in der Regel deutlich preiswerter als einen gefährdeten Standort so aufzurüsten,

dass er einigermaßen erdbebensicher ist, gegen eine Überflutung eine zeitlang standhalten kann oder vor Erdrutschen und Lawinen gesichert ist. Letztlich gibt es keine einhundertprozentige

Absicherung gegen Naturkatastrophen. Daher wird in der Regel bei geschäftskritischen Anwendungen ein Zweit- oder Ausfallstandort aufgebaut, der die Anwendungen und Daten als Spiegel vorhält und

im Fall der Fälle die Arbeit übernimmt. Nebenbei ermöglicht ein solcher Standort auch Arbeiten an einer Seite ohne den Betrieb zu unterbrechen.

Eventuell müssen auch die Gefahren durch Terrorismus in die Überlegungen zur Sicherheit einfließen.

Über den Schutz von ![]() Netzwerken könnte man ganze Bücher schreiben. Glücklicherweise habe das viele Menschen auch

getan. Ich will daher nur einige Stichworte und Anstöße geben, die Ihnen helfen können Arbeitsfelder zu bestimmen und sich tiefer einzuarbeiten.

Netzwerken könnte man ganze Bücher schreiben. Glücklicherweise habe das viele Menschen auch

getan. Ich will daher nur einige Stichworte und Anstöße geben, die Ihnen helfen können Arbeitsfelder zu bestimmen und sich tiefer einzuarbeiten.

Ihr Netzwerk sollte nach außen durch ein leistungsstarkes →Firewallsystem geschützt werden, das Angriffe erkennt und

ungewünschten Datenverkehr z.B. mit einem ![]() Paketfilter unterbinden kann.

Paketfilter unterbinden kann.

![]() Firewall-Regeln sollten so stark wie möglich sein, aber die Administration dennoch handlungsfähig lassen.

Systeme, die vom Internet aus erreichbar sein müssen sollten von anderen Systemen getrennt sein. Hier hilft der Aufbau einer oder mehreren

Firewall-Regeln sollten so stark wie möglich sein, aber die Administration dennoch handlungsfähig lassen.

Systeme, die vom Internet aus erreichbar sein müssen sollten von anderen Systemen getrennt sein. Hier hilft der Aufbau einer oder mehreren

![]() demilitarisierter Zonen (DMZ) mit weiteren Firewalls, die idealerweise von anderen Herstellern stammen.

demilitarisierter Zonen (DMZ) mit weiteren Firewalls, die idealerweise von anderen Herstellern stammen.

![]() Reverse-Proxies und

Reverse-Proxies und

![]() Network Address Translation, NAT können helfen, eingehenden Datenverkehr zu kanalisieren und eigentliche

Zielsysteme für Außenstehende zu verschleiern. Je stärker ihr Netzwerk

Network Address Translation, NAT können helfen, eingehenden Datenverkehr zu kanalisieren und eigentliche

Zielsysteme für Außenstehende zu verschleiern. Je stärker ihr Netzwerk

![]() segmentiert ist, umso schwieriger ist

es für einen Angreifer von einem gekaperten System auf ein Weiteres zu springen. Allerdings müssen Sie dann Routen über Übergangsstellen (Bridges, Switches oder Router)

für gewollten Datenverkehr definieren.

segmentiert ist, umso schwieriger ist

es für einen Angreifer von einem gekaperten System auf ein Weiteres zu springen. Allerdings müssen Sie dann Routen über Übergangsstellen (Bridges, Switches oder Router)

für gewollten Datenverkehr definieren.

Das interne Netzwerk kann natürlich auch von innen heraus angegriffen werden, z.B. durch Sabotage, böswillige oder enttäuschte Mitarbeiter, gezielte Spionage usw. Daher ist es wichtig, den

Zugang zum Netzwerk auf bekannte und vertrauenswürdige Geräte sowie Benutzer zu beschränken. Eine Möglichkeit dabei ist, auf das

![]() Extensible Authentication Protocoll,

EAP zurückzugreifen. Bei kabelgebundenen Netzwerken kann mittels einer Authentifizierung und Authentisierung nach dem Standard

Extensible Authentication Protocoll,

EAP zurückzugreifen. Bei kabelgebundenen Netzwerken kann mittels einer Authentifizierung und Authentisierung nach dem Standard

![]() 802.1X eine

Zulassung der Geräte erfolgen. Bei

802.1X eine

Zulassung der Geräte erfolgen. Bei ![]() Drahtlosnetzwerken sollte über eine Anmeldung mit Zertifikaten oder über einen

Drahtlosnetzwerken sollte über eine Anmeldung mit Zertifikaten oder über einen

![]() RADIUS-Server mit WPA-Enteprise (Benutzername und Kennwort) nachgedacht werden, auf jeden Fall sollte nicht die

von zuhause bekannte Passphrase oder gar WPS zum Einsatz kommen. Eine Filterung auf die

RADIUS-Server mit WPA-Enteprise (Benutzername und Kennwort) nachgedacht werden, auf jeden Fall sollte nicht die

von zuhause bekannte Passphrase oder gar WPS zum Einsatz kommen. Eine Filterung auf die

![]() physische Geräteadresse

(MAC-Adressfilterung) kann durch einfaches Ändern der Adresse in eine zugelassene Adresse getäuscht werden und ist damit nicht ausreichend. Die Datenübertragung im Netzwerk kann verschlüsselt

erfolgen, sodass niemand die Daten abfangen und auslesen kann. Details dazu finden Sie in Lektion 4 "Kommunikation" dieses Moduls

physische Geräteadresse

(MAC-Adressfilterung) kann durch einfaches Ändern der Adresse in eine zugelassene Adresse getäuscht werden und ist damit nicht ausreichend. Die Datenübertragung im Netzwerk kann verschlüsselt

erfolgen, sodass niemand die Daten abfangen und auslesen kann. Details dazu finden Sie in Lektion 4 "Kommunikation" dieses Moduls

Eine gute und gewissenhafte Protokollierung kann ebenso wie ein

![]() Intrusion Detection System,

IDS dazu beitragen, dass Sie alarmiert werden, wenn ungewöhnliche Aktionen in Ihrem Netzwerk vor sich gehen. Natürlich sollte die Software (Firmware) auf allen Netzwerkgeräten aktuell sein, und

der Zugriff auf die Geräte aus dem Internet abgeschaltet sein.

Intrusion Detection System,

IDS dazu beitragen, dass Sie alarmiert werden, wenn ungewöhnliche Aktionen in Ihrem Netzwerk vor sich gehen. Natürlich sollte die Software (Firmware) auf allen Netzwerkgeräten aktuell sein, und

der Zugriff auf die Geräte aus dem Internet abgeschaltet sein.

Wenn Sie die bisherigen Anregungen beherzigt haben, wird es für Angreifer schwer physischen Zugriff auf Ihre Computersysteme zu erhalten oder über das Internet und Intranet mit einem fremden Rechnersystem Ihre Systeme anzugreifen. Das alles schützt Sie jedoch nicht davor, dass eines Ihrer eigenen und damit berechtigten Systeme für einen Angriff missbraucht wird. Dies kann dadurch passieren, dass der Rechner mit Schadsoftware infiziert wird und aus der Ferne vom Angreifer steuerbar wird. Ebenso kann es passieren, dass einer Ihrer eigenen Mitarbeiter der Firma schaden will.

Was also droht ihnen? Nun ja. Zunächst einmal kann es Ihnen passieren, dass Sie oder einer Ihrer Anwender sich Schadsoftware im Internet, aus einem Mailanhang oder durch die Verwendung eines

kompromittierten USB-Speichermediums einfangen. Dagegen können Sie eine große Armada an von professionellen Sicherheitsprodukten einsetzen und Ihre Mailanhänge zentral scannen bevor die Mail an

die Anwender zugestellt wird. Sie können Rechner mit einer Personal Firewall absichern, auch wenn dies umstritten ist. Wie die Windows-Firewall konfiguriert wird, steht in

Lektion 4 "Kommunikation" Alle auf den Rechner gelangenden Dateien können Sie mithilfe eines

Echtzeitscans versuchen abzufangen und außerdem können Sie auch bestehende Dateien täglich oder wöchentlich scannen. Problematisch wird dies bei großen Datenmengen, zum Beispiel auf Fileservern.

Der Scan verlangt dem Server nämlich einiges an Rechenleistung ab und verlangsamt die Antwortzeiten auch für die Anwender merklich. Hier müssen Sie eine Abwägung der zur Verfügung stehenden

Ressourcen und dem Sicherheitsbedürfnis finden, was die Häufigkeit und die festgelegten Termine angeht.

All diese Maßnahmen bringen jedoch einen Nachteil mit sich. Sie arbeiten mit Hilfe von Malware-Signaturen und bestenfalls noch mit heuristischen Suchen, also Suchen, die das Verhalten eines

Programms in den Vordergrund stellen. Ist der Virus schneller bei Ihnen als die Signaturdefinitionen vom Hersteller der Antivirenlösung, haben Sie in der Regel schlechte Karten. Über den Sinn

oder Unsinn von Sicherheitssoftware ist daher ein heftiger Streit entbrannt. Das Problem ist, dass signaturbasierte Erkennung von Schadsoftware, wie sie über Jahre erfolgt ist, bei der Anzahl

neuer Virenprogramme pro Tag schlichtweg an ihre Grenzen kommt und das Vorhalten unendlich langer Signaturdatenbanken dazu jedes noch so starke System ausbremst. Viele Computerzeitschriften

testen Virenscanner regelmäßig auf Erkennungsraten und die Zeitspanne, die vergeht bis ein neu entdeckter Virus in die Definitionen aufgenommen wurde und von Endgeräten unschädlich gemacht

werden kann. Bei mehreren zehntausend neuer Viren pro Tag ist selbst bei einer Quote von 99,8 % immer noch ein große Zahl gefährlicher Viren bereit Ihren Rechenr ohne Gegenwehr einzunehmen.

Einige Sicherheitsexperten warnen daher sogar vor Antivirussoftware, weil sie den Anwendern ein Sicherheit vorgaukelt, die es in Wirklichkeit gar nicht gibt.

Die Hersteller von Antiviruslösungen haben bereits seit einiger Zeit darauf reagiert und verfolgen andere Ansätze. Ein Ansatz ist es zum Beispiel, bei einem Scan bereits gescannte Dateien nicht

jedes Mal wieder mitzuscannen, sofern sie sich nicht verändert hat, sondern nur von Zeit zu Zeit, damit zuvor nicht entdeckte Infektionen im Nachhinein noch aufgespürt werden können. Das bringt

zumindest wieder etwas weniger Systemlast. Einen anderen Ansatz verfolgt die bereits genannte heuristische Suche, die nach Verhaltensmustern bei aktiven Programmen sucht. Sammelt ein Programm

zum Beispiel Daten und sendet diese ins Internet wäre zum Beispiel eine Verhaltensauffälligkeit gegeben.

Der aktuell vielversprechendste Ansatz ist jedoch das "Einfrieren" des Rechners. Dabei wird eine erlaubte Konfiguration vorgegeben. Nur Programme dieser Konfiguration

(Whitelist) dürfen überhaupt starten. Wird eine Datei oder ein Programm verändert, wird auch seine Ausführung unterbunden. Das Problem dabei ist, dass jede Änderung

durch Updates und Programmaktualisierungen auf diese Weise nachvollzogen werden müssen und dabei ein erheblicher Verwaltungsaufwand entsteht.

Implementieren Sie ein Berechtigungskonzept für den Daten- und Programmzugriff. Dies vermindert sowohl den Schaden, der durch Schadsoftware entstehen kann in vielen Fällen, als auch den Schaden durch böswillige Mitarbeiter. Details dazu finden Sie in Lektion 3 "Berechtigungen" dieses Moduls.

Falls alle Bemühungen nichts gebracht haben und ein Verschlüsselungstrojaner Ihnen den gesamten Datenbestand unbrauchbar gemacht hat, falls es zum Ausfall von Datenträgern gekommen ist oder einfach falls jemand etwas versehentlich gelöscht hat: Es gibt nicht viel, das bei IT-Systemen wichtiger ist als eine Datensicherung. Dabei unterscheidet man zwei grundsätzlich unterschiedliche Ansätze.

Dieser Ansatz dient der Wiederherstellung des gesamten Rechners,

inklusive Betriebssystem und aller Einstellungen, auch der Registry. Hiermit kann ein Rechner bei Hardwareschäden oder Virusbefall komplett auf den Stand vor der Störung zurückgesetzt werden.

In vielen Fällen wird hier ein Image, also ein kompletter Abzug des Systems gemacht, dass danach wieder auf einem anderen System eingespielt werden kann. Schwierig wird es oftmals nur dann,

wenn das System auf einem anderen Hardwaretyp wieder eingespielt werden soll ("dissimmilar hardware restore"). Für virtualisierte Rechner ist das kein Problem, denn sie kennen nur

ihre virtuelle Hardware, die auf allen Hosts gleich ist. Bei physischen Systemen müssen oft die gesamten Treiber gegen die des neuen Systems getauscht werden. Professionelle (und relativ

teure) Sicherungstools bieten hierfür entsprechende Optionen. Desaster-Recovery-Sicherungen sind immer dann erforderlich, wenn sich das System nicht mehr gestartet werden kann oder eine

Reparatur des Betriebssystems unverhältnismäßig aufwändig wäre.Sie sind damit nicht so häufig erforderlich wie echte Datensicherungen.

Dieser Ansatz dient der Wiederherstellung des gesamten Rechners,

inklusive Betriebssystem und aller Einstellungen, auch der Registry. Hiermit kann ein Rechner bei Hardwareschäden oder Virusbefall komplett auf den Stand vor der Störung zurückgesetzt werden.

In vielen Fällen wird hier ein Image, also ein kompletter Abzug des Systems gemacht, dass danach wieder auf einem anderen System eingespielt werden kann. Schwierig wird es oftmals nur dann,

wenn das System auf einem anderen Hardwaretyp wieder eingespielt werden soll ("dissimmilar hardware restore"). Für virtualisierte Rechner ist das kein Problem, denn sie kennen nur

ihre virtuelle Hardware, die auf allen Hosts gleich ist. Bei physischen Systemen müssen oft die gesamten Treiber gegen die des neuen Systems getauscht werden. Professionelle (und relativ

teure) Sicherungstools bieten hierfür entsprechende Optionen. Desaster-Recovery-Sicherungen sind immer dann erforderlich, wenn sich das System nicht mehr gestartet werden kann oder eine

Reparatur des Betriebssystems unverhältnismäßig aufwändig wäre.Sie sind damit nicht so häufig erforderlich wie echte Datensicherungen.

Bei der echten Datensicherung werden Inhalte von Dokumenten, Dateien und Datenbanken kopiert. Prinzipiell ist immer dann eine Sicherung nötig, wenn Daten verändert werden. Da

eine Echtzeitsicherung jedoch aus Leistungs- und Ressourcensicht nicht zu bewerkstelligen ist, werden Datensicherungen je nach Wichtigkeit der Daten in kurzen vorher definierten

Abständen gesichert. Relativ weit verbreitet ist das ![]() Großvater-Vater-Sohn-Prinzip. Damit wäre es möglich jeweils an

einen bestimmten Zeitpunkt des Datenbestandes zurückzugelangen. Kürzere Zeiträume (zum Beispiel Stunden oder Viertelstunden können mit Hilfe von Veränderungsaufzeichnungen wie Datenbank-

Transaktionslogs erreicht werden, sodass man vom Zeitpunkt her sehr nah an einen Störfall herankommen kann (manchmal auf wenige Sekunden).

Großvater-Vater-Sohn-Prinzip. Damit wäre es möglich jeweils an

einen bestimmten Zeitpunkt des Datenbestandes zurückzugelangen. Kürzere Zeiträume (zum Beispiel Stunden oder Viertelstunden können mit Hilfe von Veränderungsaufzeichnungen wie Datenbank-

Transaktionslogs erreicht werden, sodass man vom Zeitpunkt her sehr nah an einen Störfall herankommen kann (manchmal auf wenige Sekunden).

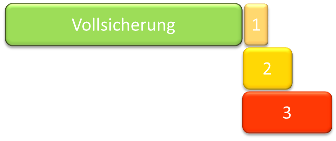

Um das Datenvolumen nicht explodieren zu lassen gibt es verschiedene Ansätze nur veränderte Teile von Daten zu sichern. In jedem Fall wird jedoch zunächst ein sogenanntes Full-Backup, also eine

Sicherung des gesamten Datenbestandes benötigt. Sie dient als Ausgangspunkt jeder späteren Sicherung. Was danach passiert hängt von der Sicherungsstrategie

[![]() 1] ab:

1] ab:

Jede Sicherung kann darüber hinaus natürlich auch mit herkömmlichen Kompressionen verkleinert werden um Speicherplatz zu sparen. Einige Sicherungssysteme beherrschen zudem auch Deduplizierung, um doppelt vorhandene Dateien oder - im Idealfall - sogar auf Blockebene zu bereinigen.

|

Welche Inhalte Sie sichern sollten, hängt natürlich von Ihren individuellen Anforderungen ab. In der Regel sind es die Benutzerdateien, Datentöpfe und Anwendungsdaten.

Benutzerdateien sollten grundsätzlich zentral im Netzwerk und nicht im lokalen Standardpfad C:\Benutzer oder C:\Users jedes PC-Systems gespeichert werden. Mithilfe der Ordnerumleitung in den Gruppenrichtlinien oder auch per manueller Umleitung sollten Sie die lokalen Ordner:

umleiten und zentral sichern.

Die Browser-Lesezeichen von anderen Browsern als denen von Microsoft sollten ebenfalls gesichert werden. Bei Mozilla Firefox können Sie dies über die Funktion "Lesezeichen verwalten..." erledigen.

Welche Anwendungsdaten zu sichern sind, sollten Sie im Einzelfall klären. Anwendungen legen Ihre Konfigurationsdaten entweder für alle Benutzer zugleich ab oder benutzerspefizisch.

Sie müssen also unter Umständen an mehreren Orten für Sie wichtige Daten suchen.

Erstellen Sie am besten ein Anwendungsinventar der von Ihnen genutzten Anwendungen. Diese Liste sollte auch beinhalten, ob eine Anwendung lokal Daten speichert und vor allem wo

diese Daten dann abgelegt sind und wie sie verarbeitet werden. Gerade die Grauzone von unternehmenskritischen Anwendungen, die undokumentiert existieren und von einer Mitarbeiterin oder einem Mitarbeiter in

Eigenleistung erstellt worden sind, ist hoch kritisch. Man spricht dabei von der sogenannten Schatten-IT. |

Falls Sie Microsoft Office

Outlook ohne Exchange-Infrastruktur verwenden, sollten Sie ihre lokale Datendatei ebenfalls sichern. Sie enthält alle lokal abgelegten Mails, Kontakte, Notizen und Aufgaben. Im Internet gibt es

haufenweise Anleitungen, die Ihnen erklären, dass Sie die PST-Datei aus dem Benutzerprofil kopieren sollen. Ich kann davon ausdrücklich nur abraten, weil dies mit einer ganzen Reihe von

"Nebenwirkungen" verbunden ist. Besser ist es, die Inhalte sauber aus Outlook heraus zu exportieren.

Falls Sie Microsoft Office

Outlook ohne Exchange-Infrastruktur verwenden, sollten Sie ihre lokale Datendatei ebenfalls sichern. Sie enthält alle lokal abgelegten Mails, Kontakte, Notizen und Aufgaben. Im Internet gibt es

haufenweise Anleitungen, die Ihnen erklären, dass Sie die PST-Datei aus dem Benutzerprofil kopieren sollen. Ich kann davon ausdrücklich nur abraten, weil dies mit einer ganzen Reihe von

"Nebenwirkungen" verbunden ist. Besser ist es, die Inhalte sauber aus Outlook heraus zu exportieren.

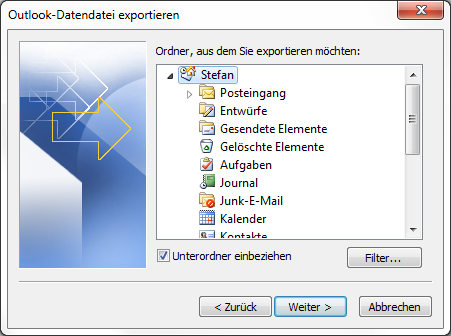

Dies funktioniert über die "Outlook Optionen" -->

"Erweitert" --> "Exportieren" --> "In Datei exportieren" --> "Outlook-Datendatei".Es öffnet sich das rechts gezeigte Dialogfeld. Markieren Sie

hier den obersten Knoten (im Bild steht dort "Stefan"), setzen Sie den Haken bei "Unterordner einbeziehen" und klicken Sie auf weiter. Anschließend können Sie angeben wohin

die Datei gesichert werden soll und ob Sie die Sicherung mit einem Kennwort schützen wollen.

Wenn Sie außerdem auch die Kontoeinstellungen sichern wollen, müssen Sie die

Registrierungsschlüssel unter folgendem Element mitsichern (gilt für Outlook 2013, bei anderen Versionen muss die Versionsnummer 15.0 entsprechend angepasst werden):

HKEY_CURRENT_USER\Software\Microsoft\Office\15.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

Damit lassen sich jedoch aus Sicherheitsgründen KEINE Kennwörter sichern. Die Mailkonto-Kennwörter müssen Sie vorher auf jeden Fall gut notieren. Eine Mustertabelle befindet sich bei den

DOWNLOADS.

Irgendwann haben ihre Datenträger ausgedient oder sie möchten Daten löschen, die Sie nicht mehr brauchen oder die veraltet sind, bei einigen Daten sind Sie dazu sogar gesetzlich verpflichtet.

Ihnen sollte klar sein, dass das Drücken der Entf-Taste keineswegs irgendwelche Daten löscht. Selbst in Windows gelöschte Daten (also die, die Sie aus dem Papierkorb gelöscht haben) sind auf der

Festplatte immer noch vorhanden. Windows markiert diese Dateien lediglich als "gelöscht" und zeigt sie nicht mehr im Explorer an. Selbst beim Formatieren wird die Festplatte nur um die

Dateizuordnungstabelle (also das Inhaltsverzeichnis) bereinigt, die Daten selbst sind nach wie vor vorhanden. Um Sie richtig zu löschen, müssen Sie sie überschreiben. Früher wurde immer gesagt

dies sei sicher erst dann zu schaffen, wenn das mindestens 35mal mit zufälligen Zeichenkombinationen geschieht (Peter Gutmann-Methode). Heute, bei der deutlich höheren Spurdichte der Festplatten,

gilt laut BSI ein siebenfacher Zyklus, auch vor dem Hintergrund der Restmagnetisierung der Festplatte, als ausreichend sicher

[![]() 2]. Software, die dieses Überschreiben bewerkstelligt können Sie im Internet zuhauf herunterladen.

Heise Online hat berichtet[

2]. Software, die dieses Überschreiben bewerkstelligt können Sie im Internet zuhauf herunterladen.

Heise Online hat berichtet[![]() 3], dass bereits einmaliges Überschreiben hinreichend sicher sei.

3], dass bereits einmaliges Überschreiben hinreichend sicher sei.

Bei anderen Speichermedien wie Solid State Disks hilft das Überschreiben in der Regel auf Grund der technischen Funktionsweise nicht. Am besten verschlüsseln Sie die Daten direkt bereits dann,

wenn Sie erstmalig auf das Laufwerk geschrieben werden. Einige Laufwerke - ob klassische Festplatte oder SSD - bringen direkt von Haus aus einen Chip mit, der die Daten verschlüsselt, ansonsten

gibt es von Microsoft das verschlüsselte Dateisystem EFS und komplette Festplattenverschlüsselung mit BitLocker. Auch zahlreiche Drittanbieter haben ausgeklügelte Programme im Angebot, die

teilweise sogar eine Dreifaktor-Authentifizierung mit Benutzername, Kennwort und einem Hardwaretoken mitbringen.

Für Unternehmen gibt es übrigens auch USB-Sticks, die zuverlässigen Datenschutz gewährleisten

[1] Wikipedia Deutschland [URL: http://de.wikipedia.org/wiki/Datensicherung#Sicherungsarten]

Datum der letzten Recherche: 16.04.2011 20:41 Uhr

[2] Bundesamt für Sicherheit in der Informationstechnik [URL:https://www.bsi.bund.de/ContentBSI/grundschutz/kataloge/m/m02/m02167.htm]

Datum der letzten Recherche: 14.08.2011 13:33 Uhr

[3] Heise Online [URL:http://www.heise.de/security/meldung/Sicheres-Loeschen-Einmal-ueberschreiben-genuegt-198816.html]

Datum der letzten Recherche: 14.08.2011 13:08 Uhr

weiter zu Lektion 2 "Benutzerverwaltung"

| Letzte Aktualisierung 10.04.2025 | |

| © by Stefan Klebs (2004-2025) (für den Kurs 2002-2025) |